LE BILAN (PROVISOIRE) DES JO PARIS 2024 EN CYBERSÉCURITÉ

16 août 2024

UN ÉVÉNEMENT MONDIAL MASSIVEMENT CIBLÉ

Les Jeux olympiques, par leur dimension géopolitique, économique et médiatique, constituent une opportunité idoine d’ingérences, de profits ou d’influence pour l’ensemble des acteurs de la menace (APT, cybercriminels, hacktivistes).

Ceux de Paris 2024 ne font pas exception, et sont d’ailleurs sujets à un risque cyber d’autant plus grand et caractérisé que les éditions précédentes pour diverses raisons qui tiennent autant aux relations internationales qu’à l'émergence de nouvelles technologies.

Voici quelques facteurs exogènes augmentant le niveau de menace dans le contexte de Paris 2024 :

● Poursuite de la guerre en Ukraine

● Exclusion des athlètes russes par le COJOP

● Opération israélienne à Gaza et clivage de l’opinion publique

● Rivalité sino-américaine, et par extension rejet de l’Occident

Et les facteurs endogènes :

● Digitalisation croissante des Jeux (IoT,5G, IA)

● Positionnement des pouvoirs publics sur les enjeux clivants

● Fractures politiques françaises

TYPES DE MENACES CYBER IDENTIFIÉES PLANANT SUR LES JEUX

Attaques de “basse intensité” :

● DDOS (surcharge d’un serveur à des fins d’indisponibilité)

● Désinformation épisodique ou continue

● Défiguration de sites web

Attaques de ‘”haute intensité” :

● Phishing et ingénierie sociale à grande échelle

● Ransomwares et cryptage de données

● Sabotage des systèmes critiques et exfiltration de données

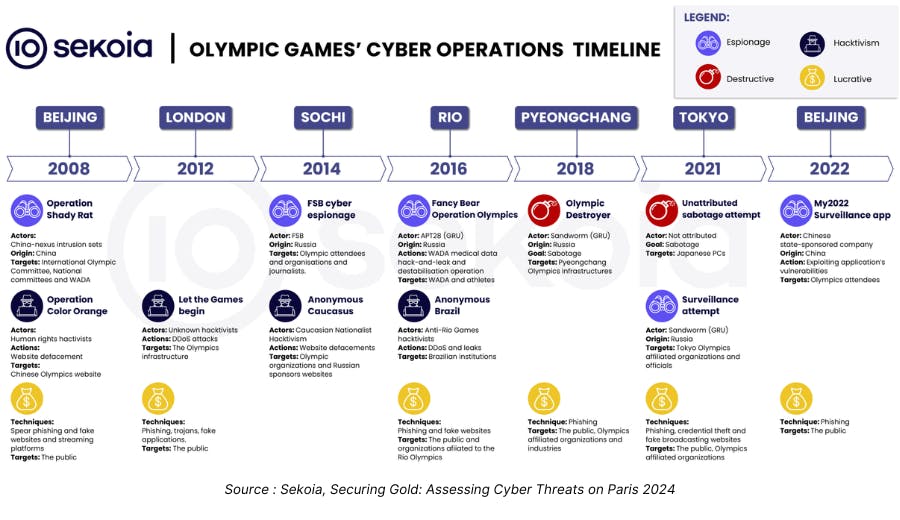

L’origine des attaques identifiées demeurant pour l’heure inconnue, gardons seulement à l’esprit que la Russie, et dans une moindre mesure la Chine et la Corée du Nord, représentaient les principales menaces étatiques. Pour d’autres motifs, il n’est bien sûr pas à exclure non plus les tentatives d’espionnage d'États alliés performants en la matière tels que les Etats-Unis, le Royaume-Uni, Israël, etc.

CHRONOLOGIE DES CYBER OPÉRATIONS LORS DES ÉDITIONS PRÉCÉDENTES DES JEUX

AMPLITUDE DU PÉRIMÈTRE D’ATTAQUE ET ALIGNEMENT DES MOYENS HUMAINS ET MATÉRIELS

UNE ORGANISATION ET DES CHIFFRES HORS NORMES

9,5 milliards d’euros de budget final, 4 milliards de téléspectateurs, 12 millions de spectateurs dans les stades, 45 000 bénévoles, 10 000 athlètes, 206 nations, 40 sites de compétition, 329 épreuves dans 32 disciplines sportives...

Le poste de dépenses "technologies et systèmes d'information" représentait 480 M €, sur recommandation de la Cour des comptes. L’équipe de sécurité informatique du COJOP était quant à elle dotée d’une enveloppe de 30 M €.

UNE INFRASTRUCTURE NUMÉRIQUE A SÉCURISER ET SURVEILLER EN PERMANENCE

- 12 000 postes de travail, 7 000 points d'accès réseau, 206 applications

- Des partenaires expérimentés : ANSSI (pilotage), Cisco, Orange, Atos (Eviden), Thales, Capgemini, etc.

- Un SOC dédié

UN ÉCOSYSTEME CIBLÉ PLUS LARGE

De surcroît, réduire le périmètre d’attaque des Jeux aux structures qui leur sont propres serait occulter une partie importante de la menace. L’ANSSI déclare en ce sens avoir collaboré avec près de 500 acteurs assurant, d’une manière ou d’une autre, le bon fonctionnement des Jeux. On dénombre dans cet écosystème des entités de transport (SNCF, RATP, Air France, Aéroport de Paris, etc.), les collectivités locales et services publics (mairies, préfecture de police, ministère, etc.), les centres hospitaliers, les réseaux électriques et de télécommunications, les médias et diffuseurs, les petites et moyennes entreprises, associations et commerces liés de près ou de loin aux JO, les prestataires de services alimentaires et logistiques du village olympique, le secteur de l'hôtellerie et de la restauration proches des sites, les services culturels en marge de l'événement, etc.

L'ARMAGEDDON CYBER A-T-IL EU LIEU ?

Près de 400 millions d'événements informatiques avaient été répertoriés lors des Jeux de Tokyo, en 2021. Les observateurs tablaient sur dix fois plus à Paris en 2024, soit 4 milliards d'événements. Si le chiffre paraît certes effrayant, une précision doit toutefois être apportée : par “évènement”, les autorités japonaises entendaient à la fois les cyberattaques, bien sûr, mais aussi les bugs internes, des problématiques de chargement de pages mineures ou encore toute mauvaise entrée de mot de passe de la part des utilisateurs des applications olympiques. En fin de compte, sur ces 400 millions d’événements à Tokyo, 400 “seulement” auraient été liés à des opérations malveillantes.

Aussi, face à la persistance de la menace et à l’amplitude du périmètre à protéger pour Paris 2024, l'Armageddon cyber promis par nombre d’observateurs a-t-il eu lieu ?

Bien qu’il s’agisse d’un bilan purement provisoire et que la prudence incite à attendre les conclusions consolidées par Eviden et l’ANSSI, la réponse penche (fortement) vers le non.

D’abord, aucun incident majeur n’est venu enrayer le fonctionnement des épreuves, la performance des athlètes, les résultats ou leur retransmission en direct. Des cyberattaques de basse et de haute intensité ont pourtant eu lieu, avant même le lancement des Jeux, avec un pic atteint lors les cérémonies d’ouverture et de clôture. Rien qui soit de nature, à l’heure où nous écrivons ces lignes (14/08/24), à considérer la bataille comme perdue.

Les défenses mises en place par les équipes de F. Regul, Chief Information Security Officer des JO, semblent donc avoir tenu le choc. Non sans concéder quelques brèches…

ÉTAT DES LIEUX GLOBAL DES INCIDENTS

Ce sont, d’après le premier bilan partagé par l’ANSSI (13/08/24), 141 “évènements” (dans une définition plus stricte qu’à Tokyo), de cybersécurité qui ont été portés à sa connaissance pendant toute la durée des Jeux (du 26 juillet au 11 août). Parmi eux, 22 ont été définis comme des "incidents", signifiant le succès d’une opération de la part d’un acteur malveillant sur le système d’information de la “victime", sans guère de précisions.

CHRONOLOGIE PRÉ-JO : FAUX BILLETS, FAUX DOMAINES ET VRAI PHISHING

Avant l’ouverture des Jeux, la surveillance était surtout de mise concernant les faux sites et faux domaines de billetterie ou offres d'hôtellerie, sujet particulièrement à risque en raison du tirage au sort national et international souhaité par l'organisation.

En mars 2023, une trentaine de sites illicites avaient déjà été repérés. Or, ce nombre est passé à 316 en mars 2024. Ces faux sites visaient à escroquer les potentiels spectateurs en leur vendant des billets contrefaits. Ces tactiques sont l'œuvre de cybercriminels qui s’appuient sur des méthodes de phishing à grande échelle. Entre janvier 2024 et fin juillet, le service Cloud Email Security de Cloudflare déclare avoir par exemple traité plus d’un million d’e-mails dont l’objet contenait les termes « Jeux olympiques » ou « Paris 2024 ».

UNE CÉRÉMONIE D’OUVERTURE SOUS HAUTE TENSION MAIS SANS INCIDENT MANIFESTE

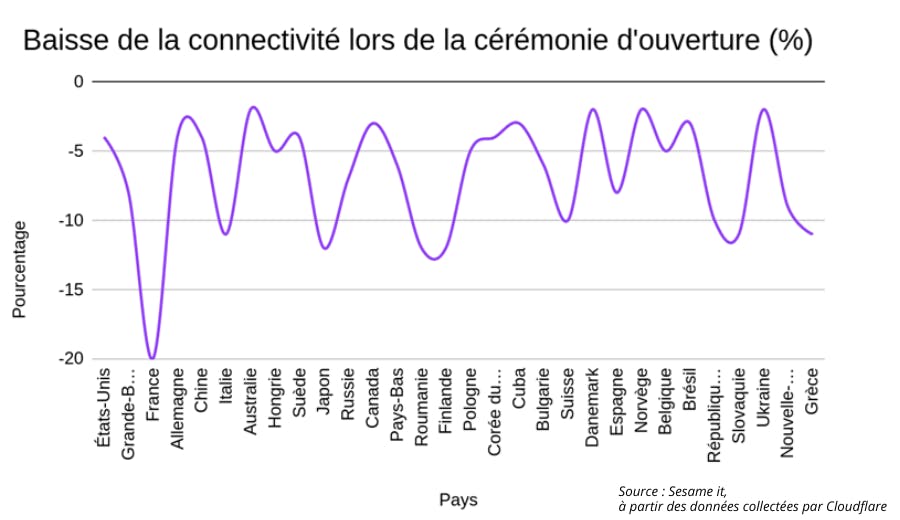

Par sa nature, la cérémonie d’ouverture de la 33ème Olympiade sur les bords de Seine représentait un risque sans précédent. Pour la première fois, elle n’a pas eu lieu dans un stade et a mobilisé un écosystème complexe d’écrans géants, d’appareils connectés, d’enceintes et d’amplificateurs pour offrir aux acteurs du spectacle, aux organisateurs et aux 300 000 spectateurs physiques le moyen de suivre la cérémonie sur une distance 6 kilomètres 4 heures durant. Cela sans compter les 24 millions de téléspectateurs en France et les presque 2 milliards à l’international.

Le principal impact numérique de cette cérémonie hors norme a été une baisse de connectivité mondialisée, conséquence directe de la la forte hausse simultanée de la demande en streaming : - 4% aux Etats-Unis à 20h15 UTC, - 8% en Grande-Bretagne, - 12% au Japon, avec un pic de -20% en France à 21h15 UTC (Cloudflare). Les baisses de trafic les plus considérables hors États membres de l’OCDE se sont situées en Ouzbékistan (-12 %), Argentine (-13 %) et en Mongolie (-20 %).

DIFFÉRENTES ATTAQUES OBSERVÉES SUR LES INFRASTRUCTURES OLYMPIQUES

PROLIFÉRATION DES DDOS ET RÉPONSES AVEC ASSISTANCE DE L’IA

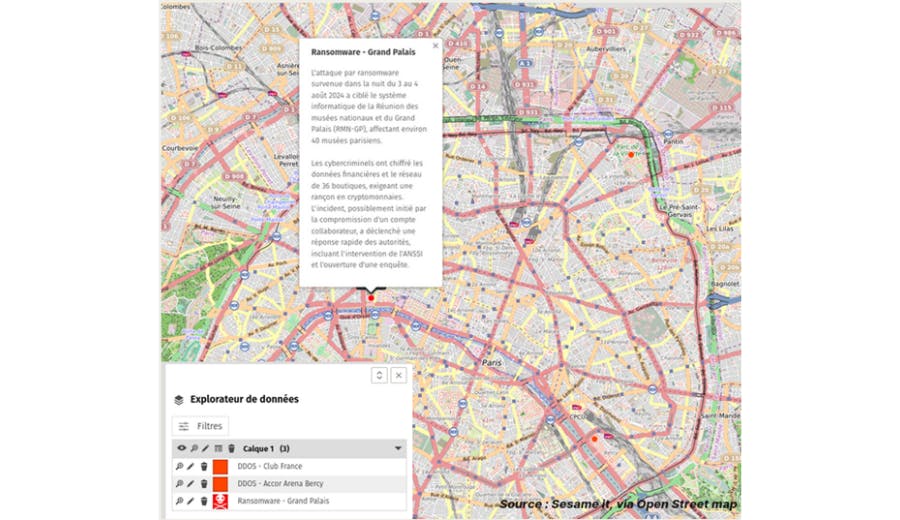

D’après le bilan provisoire partagé par l’ANSSI, environ un tiers des "événements” de cybersécurité rapportés correspondent à des indisponibilités dont la moitié sont dues à des attaques par DDoS. Ces attaques, dites de basse intensité pour leur faible et court impact, sont néanmoins de nature à perturber le bon déroulement des Jeux. Cette menace attendue semble avoir été bien traitée, ainsi que le montre la réponse rapide à incident lors des attaques DDoS visant le club France de la Villette ou l’Accor Arena de Bercy.

“Beaucoup d’attaques ont été déjouées”, reconnaît Benoit Delpierre pour Challenges, le responsable de la cybersécurité des Jeux Olympiques chez Eviden. Pour cela, les équipes de sécurité informatique ont eu notamment recours à l’IA.

RANSOMWARE SUR LE SITE DU GRAND PALAIS : L’ENQUÊTE CONFIÉE A LA BL2C

Dans la nuit du 3 au 4 août 2024, le Grand Palais et plusieurs autres institutions muséales françaises ont été la cible d'une cyberattaque par rançongiciel (ransomware, dont la nature et l’origine ne sont pas encore connues ou divulguées à ce stade). L'attaque a principalement affecté le système informatique centralisant les données financières de 36 boutiques gérées par la Réunion des musées nationaux-Grand Palais (RMN-GP), un établissement public sous tutelle du ministère de la Culture. Les cybercriminels ont exigé une rançon en cryptomonnaie pour le déchiffrement des données et ont menacé de publier les informations dérobées si aucun contact n'était établi dans les 48 heures.

L'incident a aussitôt mobilisé l'ANSSI et a conduit à l'ouverture d'une enquête par le Parquet de Paris, confiée à la brigade de lutte contre la cybercriminalité (BL2C). Les autorités ont affirmé que l’attaque n'affectait pas les systèmes d'information impliqués dans le déroulement des JO, y compris les épreuves d’escrime ayant lieu au Grand Palais.

Rappel : Bien qu'il n'existe pas de loi interdisant explicitement le paiement d’une cyber rançon, les autorités françaises, notamment l'ANSSI, le déconseillent vivement. Cette position s'appuie sur plusieurs arguments : le paiement ne garantit pas la récupération des données, il encourage la prolifération des attaques, et peut potentiellement exposer l'entreprise à des poursuites pour financement d'activités criminelles ou terroristes (loi LOPMI de 2023).

En l’état de nos connaissances, cette attaque est le pire incident cyber porté à la connaissance du grand public lors de ces Jeux et le plus médiatisé.

DES OPÉRATIONS CONTINUES DE DÉSINFORMATION SUR LES RÉSEAUX SOCIAUX

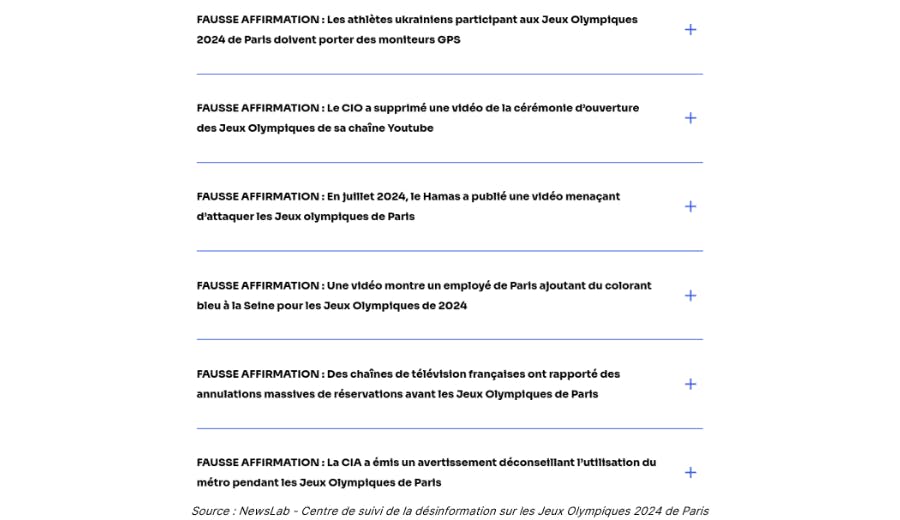

En parallèle du champ cybernétique et des systèmes d’information critiques, s’est jouée une autre bataille informationnelle sur les réseaux sociaux. Selon NewsGuard, 34 faux récits ont été recensés depuis l'ouverture des Jeux, propagés dans 16 langues via 74 sites d'information. Pour plusieurs d’entre eux, des connexions directes ou indirectes ont pu être retracées avec des réseaux de désinformation du Kremlin déjà en service lors des élections européennes et législatives françaises*. 11 de ces sites appartiennent par exemple au réseau Prava, notoirement connu pour sa propagande pro-russe.

*Si le sujet vous intéresse, n’hésitez pas à consulter notre dossier spécial à ce propos : “Menaces cyber et élections législatives anticipées en France (juin-juillet 2024) : le spectre du Kremlin”, accessible via le lien suivant https://sesame-it.com/fr-fr/dossiers-livres-blancs/menaces-cyber-russes-legislatives-2024.

Ces tentatives de désinformation ont inclus de fausses menaces terroristes, des rumeurs sur l'insécurité à Paris, et des allégations infondées concernant la qualité de l'eau de la Seine. Cependant l'approche coordonnée pour limiter la propagation et l'impact de la désinformation a permis d’en diminuer la portée. Le Centre d'analyse des menaces (MTAC), géré par Microsoft, a également joué un rôle crucial en identifiant et en surveillant en amont les activités des groupes d'influence russes tels que Storm-1679 et Storm-1099.

UN BILAN DE CYBERSÉCURITÉ POSITIF… A MI-PARCOURS… ET APRÈS ? CAP SUR LA CYBERSÉCURITÉ DES JO DE LOS ANGELES 2028

Pour l’ensemble des équipes et entités impliquées dans la sécurité informatique et numérique des JO de Paris 2024, le soulagement doit être de mise depuis la cérémonie de clôture le 10 août et son bon déroulement. Le niveau de vigilance devra néanmoins être prolongé et maintenu pour la durée des Jeux paralympiques (du 28 août au 8 septembre).

Si la fenêtre économique et médiatique sera certes moins grande pour de potentiels acteurs malveillants, l’idée que les défenses et les moyens mis en place soient moins robustes pourrait les motiver à agir davantage. Considérant la nature inspirante de l'événement, une attaque réussie pourrait de surcroît avoir un impact émotionnel plus fort et ternir l’image du Comité olympique, de la ville de Paris et de l’Etat français.

Une fois cette deuxième échéance passée, se posera la question du renouvellement du partenariat CIO-Eviden (anciennement Atos). Si le groupe français est responsable des systèmes critiques des JO depuis 1989, ses récentes difficultés financières ont suscité l’inquiétude du secteur et des plus hautes autorités publiques. La localisation du prochain site olympique 2028 à Los Angeles complique d’autant plus les choses que les Américains, sur leur sol, devraient donner leur préférence à des prestataires nationaux. La nature fédérale du régime américain laisse entrevoir, dans un État californien historiquement démocrate, la possibilité pour le géant français du numérique d’être maintenu dans sa mission même en cas d’élection de D. Trump à la Maison blanche en novembre 2024. Mais si une tendance se dégage à ce stade, c’est bien celle de son éviction. A titre de comparaison, les JO d’Atlanta de 1996 ne soulevaient pas autant de questions sur la souveraineté numérique qu’un semblable événement à l’ère du digital et de l’IA.

ET SESAME IT, DANS TOUT ÇA ?

Notre société, du fait de son attachement profond et de sa contribution à la souveraineté numérique française et européenne, se félicite du bon déroulement du “plus grand événement du siècle” sur le territoire national. Nous continuerons de tout mettre en œuvre afin de fournir les solutions les plus innovantes et performantes en matière de cybersécurité réseau à nos clients, mais nous souhaitons souligner aujourd’hui le professionnalisme et l’engagement des équipes d’analystes qui les utilisent au quotidien pour faire front.

Sans eux, les Jeux auraient été assurément moins beaux…